Tableau Server dans Azure

Tableau Server dans Azure

Bonjour à tous !

Nous avons eu l'occasion d'implémenter l'offre Tableau Server proposée par Azure (les détails de l'offre ici).

La flexibilité d'Azure nous a permis de mettre en oeuvre la solution de bout en bout en moins de deux jours :

- envoi de données depuis une base Oracle on-premise dans une base Azure SQL Database

- implémentation de la VM Azure Tableau Server

- Sécurisation de l'ensemble

Configuration SQL DATABASE

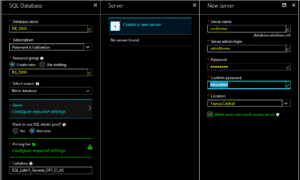

La création d'une base de données Azure SQL Database se fait en deux étapes : la configuration générale et la capacité de la base.

Configuration générale

La configuration de SQL database est relativement simple. Comme pour toutes les ressources Azure, il s'agit de configurer l’abonnement et le groupe de ressources, puis de donner un nom de base de données, un serveur sur lequel la rattacher, et enfin le classement (collation) qui sera utilisé par la base. A noter qu'il est possible de créer un nouveau serveur, ou de rattacher la base sur un serveur SQL Database existant. Le nom donné au serveur sera utilisé dans la chaine de connexion :

Une fois ces paramètres renseignés, on peut choisir le "pricing tier" et définir la capacité de la base.

Capacité de la base

On choisit la capacité de la base en définissant le nombre de Database Transactions Units (DTU) ainsi que la taille estimée de la base (en Go).

Ce sont ces paramètres qui vont déterminer le coût de la solution :

Dimensionnement Azure SQL Database

Dimensionnement Azure SQL Database Une fois la base de données créée, nous pouvons tester sa connexion depuis un poste "On-premise".

Connexion depuis un poste On-premise et firewall

Par défaut, les règles de firewall interdisent tout accès à la base de données, en dehors des postes contenus dans le même VLAN que celle-ci. Nous allons donc configurer le firewall pour autoriser ces accès.

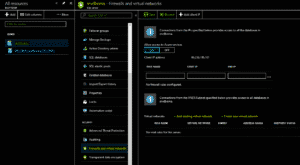

Il suffit pour cela d’accéder depuis le Portail Azure à la ressource correspondant au serveur hébergeant la base de données, puis de choisir "Firewalls and virtual network" dans la rubrique "Security" :

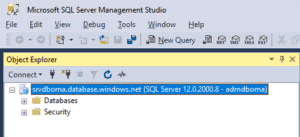

On peut alors définir les règles de firewall souhaitées, ce qui aura pour effet de déployer une NSG contenant les règles nécessaires. Il devient alors possible de se connecter à la base depuis un poste client, un utilisant la chaine de connexion Servername.database.windows.net (soit srvdboma.database.windows.net dans notre exemple) :

A noter que SQL Server Management Studio (SSMS) permet d'automatiquement configurer le firewall depuis le poste client qui doit accéder à la base de données. Il suffit pour cela de lancer SSMS depuis le poste et de se connecter à la base. Une boîte de dialogue signale que le poste ne peut pas accéder à la base de données du fait des règles de firewall.

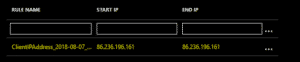

Il suffit alors de se connecter à Azure pour que SSMS mette en place la règle de firewall autorisant l'IP du poste :

La connexion se termine, tandis qu'une nouvelle règle firewall a été créée :

Mise en place de tableau server

Création de la VM Tableau

L’offre Tableau Server proposée par azure est une solution IaaS demandant la création préalable d’une VM. A noter qu'il s’agit d’une offre de type BYOL, c’est-à-dire que la licence Tableau Server n’est pas incluse dans l’offre, il conviendra donc d’en faire l’acquisition par ailleurs.

La capture ci-dessous permet de visualiser le paramétrage de la VM, à titre d'exemple. Et au passage, l'écran rappel que le produit Tableau Server n'est pas couvert par l'offre azure:

Création de l’alias DNS

La VM se voit affecter une adresse IP dynamique, qui change à chaque démarrage. Il est possible de souscrire à une IP statique, mais cela entraine un coût supplémentaire.

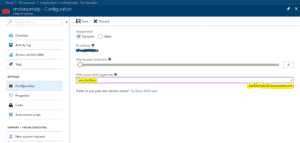

Nous avons opté pour la mise en place d’un alias DNS qui sera utilisé dans l’URL de connexion des clients Tableau. Ainsi, peut importe l’IP associé à la VM, c’est l’alias DNS qui sera utilisé pour chaque connexion.

La création de l’alias DNS se fait via le Portail Azure, en accédant la ressource associée à la VM, comme le montre la capture d’écran ci-dessous :

Activation de la licence tableau

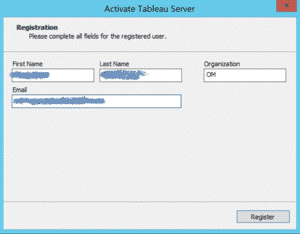

La première chose à faire une fois la VM configurée est d’activer la licence Tableau.

Il suffit pour cela de se connecter via RDP sur la VM et de lancer Tableau Server. Cliquer ensuite sur « Activate the product » :

Accès HTTP

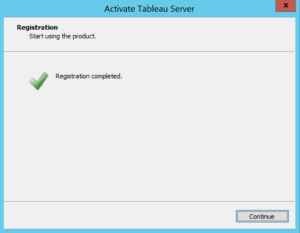

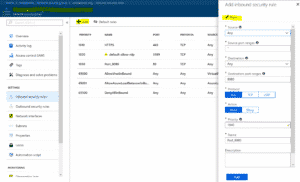

Pour autoriser les accès en HTTP, il convient simplement de mettre en place une nouvelle règle firewall :

Depuis les propriétés de la VM, cliquer sur Inbound security rules, puis Add et enfin Basic :

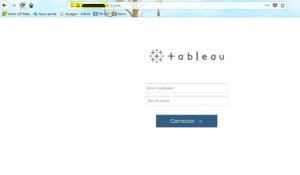

Une fois la règle configurée, l’accès en HTTP via l'IP publique (ou le nom DNS) est fonctionnel :

Conclusion

Nous avons vu au travers de cet article qu'il était relativement aisé de déployer la solution Tableau Server dans Azure, avec une source de données herbergée par le service PaaS SQL Database.

Ce déploiement de "Lab" mérite pourtant d'étre amélioré et sécurisé.

Je vous propose donc de nous retrouver dans un prochain article, pour zoomer sur l'offre de chiffrement proposée par SQL Database, ainsi que l'implémentation du HTTPS pour la connexion à notre serveur Tableau.

Bonne lecture à tous et à la prochaine fois !

O.

Le 10/06/2020

Le 10/06/2020 5 minutes de lecture

5 minutes de lecture